eswse密码-ess电脑系统解密

1.09年软考——网络工程师考试 中有哪些协议或是专业名词的缩写 分计算机和网络两方面的

2.电脑密码忘记如何删除

3.哪些usb无线网卡支持frame injection

4.家里的电脑上了密码,咋就解开了啊~~~

5.中国各大杀毒软件的优缺点

09年软考——网络工程师考试 中有哪些协议或是专业名词的缩写 分计算机和网络两方面的

DARPA

国防高级研究计划局

ARPARNET(Internet)

阿帕网

ICCC

国际计算机通信会议

CCITT

国际电报电话咨询委员会

SNA

系统网络体系结构(IBM)

DNA

数字网络体系结构(DEC)

CSMA/CD

载波监听多路访问/冲突检测(Xerox)

NGI

下一代INTERNET

Internet2

第二代INTERNET

TCP/IP SNA SPX/IPX AppleTalk

网络协议

NII

国家信息基础设施(信息高速公路)

GII

全球信息基础设施

MIPS

PC的处理能力

Petabit

10^15BIT/S

Cu芯片:

铜

OC48

光缆通信

SDH

同步数字复用

WDH

波分复用

ADSL

不对称数字用户服务线

HFE/HFC

结构和Cable-modem 机顶盒

PCS

便携式智能终端

CODEC

编码解码器

ASK(amplitude shift keying)

幅移键控法

FSK(frequency shift keying)

频移键控法

PSK(phase shift keying)

相移键控法

NRZ (Non return to zero)

不归零制

PCM(pulse code modulation)

脉冲代码调制

nonlinear encoding

非线性编程

FDM

频分多路复用

TDM

时分多路复用

STDM

统计时分多路复用

DS0

64kb/s

DS1

24DS0

DS1C

48DS0

DS2

96DS0

DS3

762DS0

DS4

4032DS0

CSU(channel service unit)

信道服务部件

SONET/SDH

同步光纤网络接口

LRC

纵向冗余校验

CRC

循环冗余校验

ARQ

自动重发请求

ACK

确认

NAK

不确认

preamble

前文

postamble

后文

ITU

国际电信联合会

character-oriented

面向字符

bit-oriented

面向位

SYNC

同步字符

HDLC

面向位的方案

SDLC

面向位的方案

bit-stuffing

位插入

STP

屏蔽双绞线

UTP

非屏蔽双绞线

RG-58A/U

标准

RG-11

用于10BASE5

RG-59U

75欧 0.25INCH CATV

RG-62U

9欧 0.25INCH ARCnet

10BASE5

IEEE802.3

RG-59U

0.25inch CATV

RG-62U

0.25inch ARCnet

LED(light emitting diobe)

发光二级管

ILD(injection laster diobe)

注入型激光二级管

PIN

检波器

APD

检波器

intensity modulation

亮度调制

line of sight

可视通路

CCITT V.28(EIA RS232C)

非平衡型

CCITT V.10/X.26(EIA RS423A)

新的非平衡型

CCITT V.11/X.27(EIA RS422A)

新的平衡型

TD

发送数据

RD

接收数据

XON/XOFF

流控制

Automatic Repeat Request Protocol

自动重发请求

Send and wait ARQ:continuous

ARQ停等ARQ

Ward Christensen

人名

Kermit

协议

circuit switching

线路交换

packet switching

分组交换

virtual circuit

虚电路

ATM(asynchronous transfer mode)

异步传输模式

ATDM

异步时分多路复用

packetizer

打包器

VPI(vritual path identifier)

虚路径标识

VCI(virtual channel identifier)

虚通道标识

syntax

语法

semantics

语义

timing

定时

OSI(open system interconnection)

开放系统

session

会话

synchronization

同步

activity management

活动管理

AE

应用实体

UE

用户元素

CASE

公共应用服务元素

SASE

特定应用服务元素

VT

虚拟终端

JIM

作业传送和操作

reverved

保留

echo

回送

discard

丢弃

active users

活动用户

daytime

白天

netstat(who is up of NETSTAT)

qotd(quote of the day)

日期引用

chargen(character generator)

字符发送器

nameserver(domani name server)

域名服务器

bootps(bootstrap protocol server/client)

引导协议服务器/客户机

tftp(trivial file transfer)

简单文件传送

sunrpc(sun microsystems RPC)

SUN公司

NTP:network time protocol

网络时间协议

SNMP(SNMP net monitor)

SNMP网络监控器

SNMP traps

陷井

biff

unix comsat

daemon

e.g timed daemon

syslog

system log

URG

紧急字段可用

ACK

确认字段可用

PSH

请求急迫操作

RST

连接复位

SYN

同步序号

FIN

发送方字节流结束

Manchester

曼彻斯特编码

FDDI(fiber distributed data interface)

光纤分布数据接口

TTRT

目标标记循环时间

aggregation of multiple link segments

多重链接分段聚合协议

MAN(metropolitan area network plus)

城域网

CSMA/CD(carrier sense multiple access/collision detection)

载波监听

Token bus

令牌总线

Token ring

令牌环

SAP

服务访问点

request indictaion response confirmation

LLC PDU

LLC协议数据单元

DSAP address

目地服务访问点地址字段

SSAP address

源服务访问点地址字段

XID

交换标识

SABME

置扩充的异步平衡方式

DISC

断开连接

DM

断开

FRMR

帧拒收

solt time

时间片

AUI

连接单元接口

MAU

介质连接接口

MDI

介质相关接口

PMA

物理介质接口

SFD

起始定界符

PAD

填充字段

FCS

帧校验序列

PLS

物理层收发信号

slot time

时间

Inter Frame Gap

帧

attempt limit

最大重传次数

back off limit

避免算法参数

Jam size

阻塞参数

max frame size

最大帧

address size

地址

collaspsed backone

折叠式主干网

BSS

基本服务集

ESS

扩展服务集

DFW-MAC

分布式基础无线MAC

IFS

帧间空隙

SIFS:

短

PIFS

点协调

DIFS

分布协调

CTS

发送清除

DQDB(IEEE802.6)

分布式队列双总线

TDM

时分复用

TMS

多时分交换

TSI

时间片互换

TST

网络机构

TSSST STS SSTSS TSTST

网络机构

PSTN

公用交换电话网

public switched telephone network

详细

PBX:private branch exchange

专用交换网

PABX;private automatic branch exchange

自动交换机

CBX:computerized branch exchange

程控交换

SLIP:serial line IP

串行IP

LCP(link control protocol)

链路控制协议

NCP:network control protocol

网络控制协议

BRI

基本速率接口

PRI

群速率接口

LAPB:line access protocol balanced

链路访问协议平衡

registration

登录

interrupt

中断

LAP F link access procedure for frame-mode bearer serives

太长了

rotate

不知道

recovery

恢复

discard

丢弃

retransmission

重传

switched access

交换访问

intergated access

集成访问

alerting

警告

progress

进展

AAL

ATM适配层

GFC

总流控

cell rate decoupling

信元率去耦

SDH

同步数字级

PDH

准国步数字级

GSM:group special mobile

移动通讯

NSS

网络子系统

OMC-R

操作维护中心

BSS

基站子系统

BSC

基站控制器

BTS

基站收发信机

MS

移动站

SIM:subscriber identity module

标识模块

MSC

移动交换机

HLR

归属位置寄存器

VLR

访问位置寄存器

AUC

鉴权中心

EIR

设备识别寄存器

OMC-S

操作维护中心

SC

短消息中心

WAP

无线应用协议

WAE

无线应用层

WSP

会话层

WTP

事务层

WTLS

安全层

WDP

传输层

MAP

移动应用部分

WML无线标记语言

SSL:secure sockets layer

安全套接层

PCS

个人通信业务

PCN

个人通信网

GEO

对地静止轨道

NON-GE0(MEO,LEO)

不清楚

ITU

国际电信联盟

VSAT:very small aperture -terminal

甚小天线终端

LEOS

低轨道卫星通信系统

repeater

中继器

bridge

网桥

router

路由器

gateway

网关

ONsemble stackable 10BASE

可叠加组合型集线器

transparent bridge

传输桥

source routing bridge

源路径桥

broadcast storm

广播风暴

encapsulation

封装

translation bridging

转换桥接方式

SRT

源地址选择透明桥

offset

偏移

more flag

标识

ICMP

INTERNET控制报文协议

SPF:shortest path first

最短路径

IGP:interior gateway protocol

核心网关协议

EGP:exterior gateway protocol

扩展网关协议

RIP:routing information protocol

路由信息协议

OSPF

开放最短径优先协议

acquisition request

获取请求

acquisition confirm

获取确认

cease

中止

poll

轮询

IPX/SPX internetwork packet exchange/sequented packet exchange

NOVELL

interpreter

解释器

redirector

重定向器

SFT system fault tolerant

系统容错

ELS entry level solution

不认识

ODI

开放数据链路接口

NDIS network device interface specification

网络设备接口...

DDCS

数据库管理和分布数据库连接服务

DCE:distributed computing environment

分布计算环境

OSF:open software foundation

开放软件基金

PWS:peer web service

WEB服务器

OEM

原始设备制造商

RAS

远程访问服务

IIS:Internet Information server

INTERNET信息服务

WINS:windows internet name system

WINDOWS命名服务

NTDS:windows NT directory server

NT目录服务

TDI

传输驱动程序接口

schedule++

应用程序,预约本

COSE:common open software environment

普通开放软件环境

RPC

远程过程调用

SNMP:simple network management protocol

简单网管协议

SMI:structer of management information

管理信息结构

SMT:station management

管理站

SMTP:simple mail transfer protocol

简单邮件传输协议

SNA:system network architecture

IBM网络

SNR:signal noise ratio

信噪比

SONENT:synchronous optical network

同步光纤网络

SPE:synchronous payload envelope

同步PAYLOAD信

CMIS/CMIP

公共管理信息服务/协议

CMISE

公共管理信息服务

agent

代理

IMT:inductive modeling technology

不知道

plaintext

明文

ciphertext

脱密

encryption

加密

decryption

解密

symmetric key cryptography

对称加密

asymmetric key cryptography

不对称加密

public key

公钥

private key

私钥

DES:data encryption standard

数据加密标准

IDEA:international data encryption algorithm

国际加密算法

PIN:personal identification number

个人标识符

session key

会话层密钥

KDC:key distribuetion center

密钥分发中心

sign

签名

seal

封装

certificate

证书

certificate authority CA

证书权威机构

OSF

开放软件中心

AFS:andrew file system

分布式文件系统

ticket

凭证

authenticatior

身份认证

timestamp

时间标记

reply attack

检测重放攻击

realm

域

PKI

公钥基础设施

certificate hierarchy

证书层次结构

across certificate

交叉证书

security domain

安全领域

cerfificate revoke list(CRL)

证书层次结构

LDAP:light weight directory access protocol

协议

access matrix

访问矩阵

ACL:access control list

访问列表

reference monitor

引用监控器

course grained

粗粒度访问控制

medium grained

中粒度访问控制

fine grained

细粒度访问控制

CORBA

面向对象的分布系统应用

MQ

报文队列

***

虚拟专网

IPSEC:IP security

安全IP

SA:security association

安全

encopulation security payload

封装安全负载

AH:authentication header

鉴别报头

IKE:Internet key exchange

交换

rogue programs

捣乱程序

IPSP:IP security protocol

安全

IKMP:internet key managemetn protocol

协议

IESG

Internet工程领导小组

SHA

安全散列算法

MAC:message authentication code

代码

CBC

密码块链接

SSL

安全套接层协议

cerfificate verify

证书检验报文

PEM

私用强化邮件

PGP:pretty good privacy

好的

private

保密

authenticated

已认证

SEPP

安全电子付费协议

SET

安全电子交易

middleware

中间件

GSS-API

通用安全服务

SNP

安全网络编程

BWD:browser web database

浏览WEB

plugin

插入件

basic authentication scheme

不知道

digest authentication scheme

摘要认证方法

open group:the open group research institute

研究所

DCE:distributed computing environment

分布式计算机环境

SLP:secure local proxy

安全局部代理

SDG:secure domain proxy

安全域代理

OMG:object management group

目标管理组

CORBS:common object request broker architecture

不清楚

authentication

鉴别

access control

访问控制

data confidnetiality

保密

data integrity

数据完整性

non-reputation

防止否认

enciphermant

加密机制

digital signature mechanisms

数据完整性

authentication mechanisms

路由控制机制

notarization mechanisms

公证

trusted function

可信

security labels

安全标记

event dectection

事件检测

security audit trail

安全审计跟踪

security recovery

安全恢复

TCSEC:trusted computer system evaluation criteria

标准

TCSEC TNI:trusted network interpretation of the TCSEC

标准

TCSEC TDI:trusted database interpretation of the TCSEC

标准

ITSEC:information technology security evaluation

标准

CC:command criteria for IT security evaluation

安全

classified criteria for secruity protection

中国安全

of computer information system

中国安全

GB17859-1999

国标

TCB:trusted computing base

SNMP:simple network management protocol

网管

ICMP:internet control message protocol

互联网控制信息协议

ARP:address resolution protocol

地址解析协议

TCP:transmission control protocol

传输控制协议

UDP:user datagram protocol

用户数据报协议

SMTP:simple mail transfer protocol

简单邮件传输

DNS:domain name service

服务器

NSP:name service protocol

服务器

TElnet:telcommunication network

TEL

EGP:exterior gateway protocol

外部网关连接器协议

IGP:inter gateway protocol

内部网关连接器协议

SLIP

串行接口协议

PPP

点对点协议

UNICAST

单播地址

cluster

群集地址

multicast

组播地址

scable model

可伸缩模型

integrated model

集成模型

OLAP

联机分析工具

NAS:network applications support

DEC公司的工具

NWC:newwave computing

HP工具

OCCA:open cooperative computing architecture

开放合作计算体系结构

DAA:distributed application architecture

DG的分布应用体系结构

COSE:common opensystem enviroment

通用开放系统环境

CDE:common desktop enviroment

通用桌面环境

DCE

分布式计算环境

RPC

远程过程调用

DME

分布管理环境

OSE/APP

开放系统环境应用可移植框架

ODA

开放文件体系结构

ODL

开放文件语言

ODIF

开放文件交换格式

GKS

图形核心系统

PHIGS

编程的层次交换式图形系统

GOSIP

政府开放系统互联框架

EEI:extenal environment interface

扩展环境接口

CGI:common gateway interface

公用网关接口

Internal web

内部环球网

mail lists

邮件列表

newgroups

新闻组

chat

闲谈

IRC:internet relay chat

聊天

VRML:virtual reality modeling language

语言

workflow

工作流

groupware

群件

video conferencing

视频会议

ADSL:asymmetric digital subscriber line

不对称数字用户

DBS:direct broadcast satellite

直播广播卫星

***:virtual private networks

虚拟专网

ISP

Internet服务提供商

SSL:secure sockets layer

安全套接层

PCT:private communication technology

专网通信技术

STLP:secure transport layer protocol

安全传送层

SET:secure electrionic transaction

安全电子传送

proxy server

代理服务器

POP3:post office protocol

POP3邮局

IMAP4:internet message protocol4

邮件协议

WYSIWYG:what you see is what you get

所见即所得

NDIS

网络设备接口标准

NETBT:NETBIOS over TCP/IP

协议

IIS:Internet Information Server

Microsoft

binding

绑定

PDC

主域控制器

BDC

备份域控制器

DCOM

分布组件对象模式

WINS:windows internet name service

服务器

RR:resource record

资源记录

CSNW:client service for netware

客服

network address translation

网络地址转换

loopback

回送

dotted quad notation

点分形式

packet

分组

forward

向前

account

帐号

compatibility

兼容性

assume

担任

dummy

哑终端

western digitial/SMC cards

卡

portable

便携

BIND:berkeley internet name domain service

不知道

resolver library

不知道

spoofing

欺骗

multi homed

多宿主

RR:resource record.

资源记录

Lynx Mosaic Netscape Hotjava

浏览器

URL:uniform resource locator

统一资源定位

webmaster

主

HTML hypertext markup language

超文本语言

anonymous/ftp

匿名FTP

/company

UNIX下存放公司本身的信息

/pub

UNIX下的公用软件

/in-coming

UNIX匿名FTP用户上载文件目录

/usr /bin /etc

FTP占用的目录

mirror sites

文件服务器镜像系统

WAIS:wide area information search

查询

description

描述

catalog

目录、手册

inverted

颠倒

internetworked enterprise

互联网上的企业

interenterprise computing

企业间的计算

CSCW:computer supported cooperative work

计算机支持协同工作

interactive/communication

交互通信

coordination

协调

collaboration

协作

cooperation

协同

co-located

同地协作

remote

远程协作

message systems

信报系统

platform

平台

collabration/cooperation

协调和协作方式

commerce

主题

content/message

内容

profit

利润

BtoC(B2C):business to consumer

企业对消费者

PtoP(C2C):person to person

个人对个人

BtoG:business to

企业对政府

virtual store

虚拟商店

virtual electronic mall

虚拟电子商场

virtual electronic commerce city

虚拟电子商城

distance education/learning

远程教育

network-based distance education

远程网络教育

tele-access

远程访问

tele-mentoring

远程辅导

tele-sharing

远程共享

virtual publishing

虚拟出版

virtual classroom

虚拟教室

awareness

互相感知

CSCL:computer supported cooperative learning

远程合作

educational groupware system

教育组件系统

telemedicine

远程医疗

virtual LAN

虚拟LAN

SRB:source route bridging

源路由网桥

SRT:source route transparent

源路由透明网桥

SBS:source route switching

源路由交换网桥

NAT:network address translation

网络地址转换

PAP:password authentication protocol

密码验证协议

CHAP:challenge handshake authentication protocol

请求握手验证协议

DSL

数字用户线路

CATV

有线电视

ADSL

非对称DSL

HDSL

高比特速率

VDSL

极高比特速率

SDSL

单线DSL

RADSL

速率自适应

ISDNDSL

IDSL

CDSL

用户DSL

DS DS0 DS1 DS1C DS2 DS3 DS4

DS系列

E E1 E2 E3

E系列(欧洲标准)

CEPT

欧洲邮电委员会

SDH

同步光纤网络

STS

不清楚

SONET

同步光纤网络

RED

随机早期测试

SCS

结构化综合布线系统

ISO,Intenational organization for standardization

国际标准化组织

ITU-T,International Telecommunication Union

国际联盟电信标准

T:Telecommunication standardization sector

电信标准分会

CCITT:international telegraph & telephone consultative committee

ITU-T的前身

SNMP:Simple network management protocol

简单网络管理协议

PPP:Point to Point protocol

点对点协议

RIP:Routing Information protocol

路由信息协议

WAP:wireless applicaition protocol

无线应用协议

OSPF:open shortest path control protocol

开放的最短路径优先协议

HDLC:high level datalink control protocol

协议

RARP: reverse address resolution protocol

知MAC求IP地址

CNNIC

中国互联网中心

history

历史

ISP:Internet service provider

服务商

UNINET

联通:联通公用计算机互联网

xDSL:x digital subscriber line

数字用户线路

HDSL:high bit rate

两对双绞线 E1速率

SDSL:symmetric DSL

单对双绞线

RADSL:rate adaptive DSL

速率自适应DSL

settop box

机顶盒

WAP:wireless markup protocol

无线协议

IPV6

IETP在RFC1550规定

policy base networking

策略网络

MPLS

多协议标记交换

linux OS

操作系统

***

虚拟专用网

IPX/SPX:Novell netware

客户机使用一种网络协议

NETBEUI

小型网络上的高速通信协议

MTU:maximum transmission unit

最大传输单位

MSS:maximum segment size

最大分段尺寸

default receive windows

预设接收窗口

TTL:time to live

留存时间

ICQ:I seek you

我找你

SMTP:simple mail transfer protocol

简单邮件传输协议

POP3:post office protocol version3

POP3的邮局

IMAP:Internet message access protocol

协议

specify

明确、说明

special

专用

role

入口

AAL

ATM adaptation layer

ABR

Available bit rate

ADPCM

adaptive differntial pulse code modulation

ADSL

asymmtric digital phone system

AMPS

advanced mobile phone system

ANS

advanced network and services

AS

autonomatic repeat request

ASK

amplitude shift keying

ATDM

asynchronous time division multiplexing

BER

bit error rate

BGP

border gateway protocol

B-ISDN

broad integrated services digital network

BOOTP

bootstrapping protocol

BRI

basic rate interface

BUS

broadcast/unknown server

CATV

cable television

CAC

connection admission control

CBR

continusou bit rate

CDMA

code division multiple access

CDPD

cellular digital packet data

CDV

cell delay variation

CLIP

ATM manager

CIDR

classless interDomain Routing

CMIP

common management information protocol

CMIS

common management information service

CMOT

common management information service and protocol over TCP/IP

CNOM

committee of network operation&management

CORBA

common object request broker architecture

CPCS

common part convergence sublayer

CR

carriage return

CS

convergence sublayer

CSMA/CD

冲突检测

CSU/DSU

频道服务单元/数据服务单元

DARPA

defense advanced research project agency

DCE

data circuit terminating equipment

DDN

digital data network

DIME

distributed management environment

DPI

dot per inch

DQDB

distributed queue dual bus

DEN

目录服务

DSMA

digital CSMA/CD sense multi-access

DVMRP

distance vector multicast routing protocol

EGP

exterior gateway protocol

EMA

ethernet media adapter

FAQ

frequently answer question

FCS

fast circuit switching

FDDI

fiber distributed data interface

FEC

forward error correction

FSK

frequency shift keying

FTTC/FTTH

fiber to the curb/home

GCRA

generic cell rate algorithm

GGP

gateway gateway protocol

GSM

全球通

HEC

header error control

HCS

header checked sequence

HDLC

high level data link control

HDTV

high definition television

HFC

hybird fiber coax

HIPPI

high performance parallel interface

HTTP

hypertext transfer protocol

IAB

internet architecture board

IAP

internet access provider(ISP)

ICCB

internet control & congigruration board

ICMP

internet control message protocol

ICX

inter cartridge exchange

IDP

internetwork datagram protocol

IDU

interface data unit

IEEE

Institute of Electrical& Electronic Engineers

IGMP

Internet group managament protocol

推荐你看这个网站

电脑密码忘记如何删除

我们知道在Windows XP中提供了“net user”命令,该命令可以添加、修改用户账户信息,其语法格式为:

net user UserName Password* options/domain

net user UserName Password*/add options/domain

net user UserName/delete/domain

每个参数的具体含义在WindowsXP帮助中已做了详细的说明,在此笔者就不多阐述了。好了,我们现在以恢复本地用户“zhangbq”口令为例,来说明解决忘记登录密码的步骤:

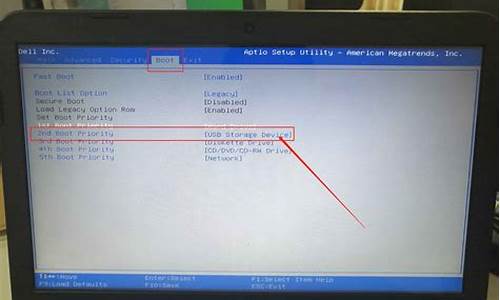

1、重新启动计算机,在启动画面出现后马上按下F8键,选择“带命令行的安全模式”。

2、运行过程结束时,系统列出了系统超级用户“administrator”和本地用户“zhangbq”的选择菜单,鼠标单击“administrator”,进入命令行模式。

3、键入命令:“net user zhangbq123456/add”,强制将“zhangbq”用户的口令更改为“123456”。若想在此添加一新用户(如:用户名为abcdef,口令为123456)的话,请键入“netuserabcdef 123456/add”,添加后可用“net localgroup administratorsabcdef/add”命令将用户提升为系统管理组“administrators”的用户,并使其具有超级权限。

4、重新启动计算机,选择正常模式下运行,就可以用更改后的口令“123456”登录“zhangbq”用户了。另外,zhangbq进入登入后在〔控制台〕→〔使用者帐户〕→选忘记密码的用户,然后选〔移除密码〕后〔等出〕在登入画面中选原来的用户便可不需密码情况下等入(因已移除了)删除刚才新增的用户,在〔控制台〕→〔使用者帐户〕→选〔alanhkg888〕,然后选〔移除帐户〕便可

或者使用Win2000安装光盘启动电脑,在Wndows2000安装选择界面选择修复Windows2000(按R键);,然后选择使用故障控制台修复(按C键),系统会扫描现有的Window2000/XP版本。一般只有一个操作系统,所以只列出了一个登录选择(l:C:\Windows)。从键盘上按l,然后回车,这个时候,WindowXP并没有要求输人管理员密码,而是直接登录进入了故障恢复控制台模式(如果使用的是WindowsXP安装光盘启动的,那是要求输人管理员密码的。这里指的管理员是指系统内建的Administraor账户)熟悉Windows的朋友都知道,故障恢复控制台里面可以进行任何系统级别的操作,例如:复制、移动、删除文件,启动、停止服务,甚至格式化、重新分区等破坏性操作。

测试使用光盘:集成SP3的Windows 2000 Proessional简体中文版。

测试通过的系统:Windows XP Proessional,打SPI补丁的WindowsXP(FAT32和NTFS文件系统都一样)

需要注意的是,由于各种原因,市面上的一些Windows2000安装光盘不能够显现故障控制台登录选项,所以也无法利用这个漏洞。同时,由于故障控制台模式本身的限制,也无法从网络上利用这个漏洞,换句话说,这个漏洞仅限于单机。

当然了,如果你有安装小哨兵的话那就更简单了,只需利用工具就行了!

哪些usb无线网卡支持frame injection

首先简单介绍硬件结构,硬件的实现方案如下图1-1。网卡工作在半双工状态。USB接口依USB 2.0,采用ICSI的IC9211芯片。物理层芯片使用Intersil公司芯片。MAC层控制引擎需要使用微码编程或嵌入CPU Core。

作为一个新的项目,首先要列出开发的工作量,制定出合理的开发计划,将整个项目细分为几个小的项目,一步一步推进。下面介绍一下工作内容。

这些内容中,首先要解决的是USB通信问题,由于硬件接口为USB总线接口,所以必须要打通USB通道。微软windows系统中有专门的编程接口,我们只要将需要的功能封装成URB(USB Request Block)请求包,通过调用USBD class driver接口,将URB包发到下一层。最总由总线驱动与设备交互。

其次是开发NDIS miniport驱动框架。NDIS是微软的网络设备的开发库,提供了许多和网络设备相关的接口函数供调用。根据设计,本驱动为一个miniport类型的驱动,所以需要开发标准的miniport接口供系统调用。和传统的驱动一样,也是封装一系列的回调函数给系统,这些调用接口形式微软的NDIS规范已经定义好了。

接下来就是对这些接口的完善。加入802.11协议内容,作为驱动的实体。由于intersil的芯片没有集成802.11协议功能,所以我们需要在软件中开发协议中的MAC层规定的内容。这部分也是我们驱动的主要内容。

802.11协议有三个主要状态。根据协议规范只有在关联的状态下,才可以进行数据通信。认证,加密是安全相关的,理论上与协议没有必然关系,802.11无线协议为了安全,将加密和认证也作为协议的一部分,从而使得其具有等同有线网络的安全级别。同时,802.11协议定义很多命令,如Probe request/response,Beacon,Authentication,Deauthentication,Association,Deassociation等,程序的主体是一个状态机,只要发送相应的命令就可以进行状态切换,完成相应的功能。

协议中涉及到AP列表的搜索,认证过程,关联过程,信道的切换等需要分别实现,分别是一个更细节的状态机。关于802.11协议详细内容请参考相关的文档。这里不多说了。下图1-2是802.11协议的状态图。

按照功能划分:可分为管理、控制和数据3种不同类型帧。Class 1,Class 2&3 Frame的定义请参考802.11-1999。

1, Usb总线介绍

USB是Intel公司开发的通用串行总线架构,以简单的设计,易用性,热插拔特性受到了广泛的欢迎,很多设备都开始支持USB规范。

一个USB系统主要被定义为三个部分:USB的互连;USB的设备;USB的主机。

在任何USB系统中,只有一个主机。USB和主机系统的接口称作主机控制器,主机控制器可由硬件、固件和软件综合实现。根集线器是由主机系统整合的,用以提供更多的连接点。

图2-1 总线的拓扑结构

图2-1显示了USB总线的拓扑结构。

标准USB规范有四根线,分别是电压正负极,两根数据线。外观为扁平的方形接口。USB传送信号和电源是通过一种四线的电缆,图2-2中的两根线是用于发送信号。电缆中包括VBUS?、GND二条线,向设备提供电源 。VBUS?使用+5V电源。

USB总线属一种轮讯方式的总线,主机控制端口初始化所有的数据传输。在USB设备安装后,主机通过设备控制通道激活该端口并以预设的地址值给USB设备。主机对每个设备指定唯一的USB地址。

USB定义了一些请求命令,所有的USB设备在设备的缺省控制通道(Default Control Pipe)处对主机的请求发出响应。这些请求是通过使用控制传输来达到的,请求及请求的参数通过Setup包发向设备,由主机负责设置Setup包内的每个域的值。每个Setup包有8个字节。见表2-1。

bmRequestType域

这个域表明此请求的特性。特别地,这个域表明了第二阶段控制传输方向。如果wLength域被设作0的话,表明没有数据传送阶段,那Direction位就会被忽略。

USB说明定义了一系列所有设备必须支持的标准请求。这些请求被例举在表8-3中。另外,一个设备类可定义更多的请求。设备厂商也可定义设备支持的请求。

请求可被导引到设备,设备接口,或某一个设备端结点(endpoint)上。这个请求域也指定了接收者。当指定的是接口或端结点(endpoint)时,wIndex域指出那个接口或端节点。

bRequest域

这个域标识特别的请求。bmRequestType域的Type啦可修改此域的含义。本说明仅定义Type 字位为0即标准设备请求时bRequest域值的含义。

wValue域

此域用来传送当前请求的参数,随请求不同而变。

wIndex域

wIndex域用来表明是哪一个接口或端结点,图2-3表明wIndex的格式(当标识端结点时)。Direction位在设为0时表示出结点,设为1时表示是入结点,Endpoint Number是结点号。图2-4表明wIndex用于标识接口时的格式。

wLength域

这个域表明第二阶段的数据传输长度。传输方向由bmRequstType域的Direction位指出。wLength域为0则表明无数据传输。在输入请求下,设备返回的数据长度不应多于wLength,但可以少于。在输出请求下,wLength指出主机发出的确切数据量。如果主机发送多于wLength的数据,设备做出的响应是无定义的。

表2-2描述了所有USB设备都定义的标准设备请求将它们列出。不管设备是否被分配了非缺省地址或设备当前是被配置了的,它们都应当对标准请求产生响应。具体请参考USB规范。

讲到USB总线,就不得不讲USB总线的传输方式。

一个USB通道是设备上的一个端点和主机上软件之间的联系。USB设备的设计者可以决定设备上每个端点的能力。一旦为这个端点建立了一个通道,这个通道的绝大多数传送特征也就固定下来了,一直到这个通道被取消为止。

USB定义了4种传送类型:

·控制传送:可靠的、非周期性的、由主机软件发起的请求或者回应的传送,通常用于命令事务和状态事务。

·同步传送:在主机与设备之间的周期性的、连续的通信,一般用于传送与时间相关的信息。这种类型保留了将时间概念包含于数据中的能力。但这并不意味着,传送这样数据的时间总是很重要的,即传送并不一定很紧急。

·中断传送:小规模数据的、低速的、固定延迟的传送。

·批传送:非周期性的,大包的可靠的传送。典型地用于传送那些可以利用任何带宽的数据,而且这些数据当没有可用带宽时,可以容忍等待。

每一个端点Endpoint都有自己的传输方式,通过配置描述符,主机就可以知道每一个端点的传输方式,从而以该方式进行通信。

1, WDM框架介绍

WDM(windows driver model)是微软对于驱动开发定义的一整套规范。与原来的Vxd驱动相比,WDM更加封装完好,并且可以对Windows各版本的做到二进制兼容,在一个系统下完成了,可以很轻松的移植到其他windows系统下。本人有幸将windows xp下开发的驱动,移植到了windows 2000,window me和windows 98下。这是我很好的经验。

根据Walter oney的观点,设备驱动程序是一个包含了许多操作系统可调用例程的容器,这些例程可以使硬件设备执行相应的动作。

WDM模型使用了层次结构,如图3-1所示,左边是一个设备对象堆栈。设备对象是系统为帮助软件管理硬件而创建的数据结构。一个物理硬件可以有多个这样的数据结构。出于堆栈最底层的设备对象称为物理设备对象(physical device object),简称PDO。在设备对象堆栈的中间摸出有一个对象称为功能设备对象(function device object),简称FDO。在FDO的上面和下面还会有过滤器设备对象(filter device object),简称FiDO。

总线是个广义的定义,包括PCI,SCSI卡,并行口,串行口,USB集线器(hub),等等。实际上它可以是任何能插入多个设备的硬件设备。总线驱动程序的一个任务就是枚举总线上的设备,并为每一个设备创建一个PDO。

我们的miniport其实也是一个功能驱动程序。

1, 开发环境介绍

下面介绍一下开发环境,windows驱动开发使用VC工具,也可以使用脚本直接编译,关键是设置好环境变量,DDK库的路径设置好。编译出的驱动有checked和free两种,checked对应的debug版本,free对应release版本。

调试工具使用Softice,我使用的是2.7版本,这个工具非常强,可以看变量,内存,也可以看堆栈调用,很多棘手的问题手到擒来。

或者一般也可以通过debugview工具调试,需要的程序的关键路径上打印变量即可。当程序比较稳定了,就可以使用debugview观察逻辑上的问题,这样就可以比较快的定位,然后再使用softice进行细节调试。

2, WDM模型和USB底层的实现

微软windows实现了usb总线的驱动,和一部分USB类驱动,通过URB封装好以后,把URB包发送给下一层的驱动,最终由总线驱动与设备通信。

WDM模型提供了USB的编程架构。这个架构包含了多个概念,包括把设备夫做到计算机上的层次方法,电源管理的通用方案,硬件的多层次描述符的自识别标准。USB标准把定时帧(frame)分解成数据包(packet),从而实现设备和主机之间的数据传输。最后,在主机和设备上的端点之间,USB支持四种数据传输模式。一种模式称为等时传输(isochronous),它可以每个一毫秒传输固定量无错误校验的数据。其他模式为:控制传输,批量传输和中段传输,它们仅能传输少量(64字节或更少)带有错误校验的数据。

USB驱动高度依赖于总线驱动程序(USBD.sys),而不直接使用HAL函数与硬件通信。它仅靠创建URB(USB请求块)并把URB提交到总线驱动程序就可以完成硬件操作。USBD.sys可以理解为接受URB的实体,向USBD的调用被转化为带有主功能代码为IRP_MJ_INTERNAL_DEVICE_CONTROL的IRP。然后USBD再调度总线时间,发出URB中指定的操作。

一般我们可以按照如下的方法建立并提交一个URB给USBD驱动。

如当相应IRP_START_DEVICE消息时,首先需要读取设备描述符,然后

URB urb;

USB_DEVICE_DESCRIPTOR deviceDesc;

UsbBuildGetDescriptorRequest

(

&urb,

(USHORT) sizeof (struct _URB_CONTROL_DESCRIPTOR_REQUEST),

USB_DEVICE_DESCRIPTOR_TYPE,

0,

0,

&deviceDesc,

NULL,

sizeof(USB_DEVICE_DESCRIPTOR),

NULL

);

UsbBuildGetDescriptorRequest其实是一个宏,在USBDLIB.H中声明,用于生成读描述符请求子结构各个域。

创建完URB后,需要发一个内部IO控制(IOCTL)请求到USBD驱动程序,USBD驱动程序位于驱动程序层次结构的低端,一般需要等待设备回应。

NTSTATUS MPUSB_CallUSBD

(

IN PDEVICE_OBJECT DeviceObject,

IN PURB Urb

)

{

KEVENT event;

IO_STATUS_BLOCK ioStatus;

PDEVICE_EXTENSION pDevExt;

pDevExt = DeviceObject->DeviceExtension;

// issue a synchronous request to read the UTB

KeInitializeEvent(&event, NotificationEvent, FALSE);

PIRP irp = IoBuildDeviceIoControlRequest

(

IOCTL_INTERNAL_USB_SUBMIT_URB,

pDevExt -> StackDeviceObject,

NULL,

0,

NULL,

0,

TRUE, /* INTERNAL */

&event,

&ioStatus

);

// Call the class driver to perform the operation. If the returned status

// is PENDING, wait for the request to complete.

PIO_STACK_LOCATION nextStack = IoGetNextIrpStackLocation( irp );

nextStack->Parameters.Others.Argument1 = Urb;

NTSTATUS ntStatus = IoCallDriver( pDevExt -> StackDeviceObject, irp );

if (ntStatus == STATUS_PENDING)

{

ntStatus = KeWaitForSingleObject

(

&event,

Executive,

KernelMode,

FALSE,

NULL

);

}

// USBD maps the error code for us

ntStatus = ioStatus.Status;

return ntStatus;

}

这样我们就可以通过USB总线与设备通信了。

当然这个过程比较复杂,需要读取并配置设备描述符,配置描述符,接口描述符和端点描述符,这些描述符在USB协议规范中有讲述,在相应的USB类规范中也有详细的描述。

一般配置描述符格式如下,

这个示例表明这个设备有两个接口,对一个接口有两个端点,第二个接口也有两个端点。每一个接口可以是一个独立的功能,这个时候设备就是复符合设备,在配置描述符中就需要声明这是个复合设备。而每一个接口也需要分别声明他的类型。

比如本人曾经有一个项目中有三个接口,分别是modem,普通串口,USB mass storage。这三个接口都需要分别声明他的类型,这些类型在USB的类规范中有详细的定义。

一般由于配置描述符的长度是不定的,所以我们需要先获取这个长字符串的前面9个字节,即配置描述符(见规范)。格式如下,

typedef struct

{

byte length; // bLength: size in bytes

byte descriptor_type; // bDescriptorType

word total_length; // wTotalLength: in bytes

byte num_interfaces; // bNumInterfaces

byte configuration; // bConfigurationValue

byte config_index; // iConfiguration

byte attributes; // bmAttributes

byte max_power; // MaxPower: in 2mA units

} usbdc_configuration_descriptor_type;

这样,在这个字符串的第三、四字节会指明整个字符串的长度,然后再读取一次该长度,就可以完整地得到整个配置字符串。

1, NDIS模型和带有WDM底层的miniport驱动

NDIS(Network Device Interface Specification)是微软的网络设备的开发库。但是由于本设备是一个USB设备,需要通过WDM模型访问。故而我们在设计时,考虑为一个NDIS miniport上层接口,带有一个WDM访问接口的驱动,很幸运,微软支持这样的设计。

根据设计,本驱动为一个miniport类型的驱动,所以需要开发标准的miniport接口供系统调用。和传统的驱动一样,也是封装状一系列的调用函数给系统,这些调用接口形式微软的NDIS规范已经定义好了。入口函数为DriverEntry,

入口函数的功能是系统调用驱动的第一个函数,它负责初始化驱动,注册回调函数(call back)。这些函数包括如下,通过一个结构完成。

首先必须调用如下的函数,使得miniport驱动和NDIS相关联,通过调用这个函数存储miniport驱动的信息。返回的句柄NdisWrapperHandle,用于后面的回调函数注册。NDIS也通过NdisWrapperHandle来区分不同的驱动。

NdisMInitializeWrapper(

&NdisWrapperHandle,

DriverObject,

RegistryPath,

NULL

);

注册回调函数方法如下,注册结构类型为NDIS_MINIPORT_CHARACTERISTICS。

// and the entry points for driver-supplied MiniportXxx

NdisZeroMemory(&MPChar, sizeof(MPChar));

//

// The NDIS version number, in addition to being included in

// NDIS_MINIPORT_CHARACTERISTICS, must also be specified when the

// miniport driver source code is compiled.

//

MPChar.MajorNdisVersion = MP_NDIS_MAJOR_VERSION;

MPChar.MinorNdisVersion = MP_NDIS_MINOR_VERSION;

MPChar.InitializeHandler = MPInitialize;

MPChar.HaltHandler = MPHalt;

MPChar.SetInformationHandler = MPSetInformation;

MPChar.QueryInformationHandler = MPQueryInformation;

MPChar.SendPacketsHandler = MiniportTxPackets;

MPChar.ReturnPacketHandler = MiniportReturnPacket;

MPChar.ResetHandler = MPReset;

MPChar.CheckForHangHandler = MPCheckForHang; //optional

#ifdef NDIS51_MINIPORT

// MPChar.CancelSendPacketsHandler = MPCancelSendPackets;

MPChar.PnPEventNotifyHandler = MPPnPEventNotify;

MPChar.AdapterShutdownHandler = MPShutdown;

#endif

NdisMRegisterMiniport(

NdisWrapperHandle,

&MPChar,

sizeof(NDIS_MINIPORT_CHARACTERISTICS));

当注册好了后,系统会检测NDIS版本号,然后调用初始化接口,MPChar.InitializeHandler = MPInitialize; 初始化驱动的其他内容,如变量的初始化,注册表的读写,事件/互斥信号量的初始化等。

如果初始化完成,那么驱动就可以正常工作了。一般通过如下接口:

MPChar.SetInformationHandler = MPSetInformation;

MPChar.QueryInformationHandler = MPQueryInformation;

进行属性的获取和设置。通过如下接口:

MPChar.SendPacketsHandler = MiniportTxPackets;

MPChar.ReturnPacketHandler = MiniportReturnPacket;

进行数据的收发。

现在可以看到,NDIS和传统的驱动没有什么区别,但是作为网络的接口,它更加稳定,更加标准化,是开发更加简单。

1, 802.11协议的实现

1996年,ETSI提出了HiperLAN的无线局域网协议,1998年日本出现HomeRFSWAP。最近几年流行的Bluetooth(严格的说, Bluetooth不属于无线局域网,而是无线PAN(Personal Area Net-work) ,应该算作无线局域网的一个子集。1997年通过的IEEE 802.11是第一种无线以太网标准,已经成为无线局域网的代名词。1999年的修订版是当前的标准主要参考。

802.11包括MAC(Media Access Control)层和物理层

3种不同物理层:–DSSS or Direct Sequence Spread Spectrum

–FHSS or Frequency Hopping Spread Spetrum

–红线(IR or Infrared)

所以MAC层可以同时支持3种不同的物理层基本服务集(basic service set or BSS)

无线局域网的最小单元,由2个或多个移动台Wireless station or STA)构成 一个基本服务集(BSS)内的移动台(STA)间可以直接通信; 一个基本服务集(BSS)实际上是一个自组织网络(ad hoc),在802.11中称成IBSS(independent BSS) STA到BSS的连接是动态的,自发的(non-preplanned)扩展服务集(Extended service set or ESS)

AP+BSS可以组成任意大的无线局域网,称作扩展服务集网络,它的所有组成部分合称扩展服务集(ESS)

Infrastructure BSS:非IBSS都称为Infrastructure BSS

802.11定义了9种服务类型:移动台服务(Station Service or SS)有四种:

1.鉴别(Authentication)=who are you?

2.取消鉴别(Deauthentication)=I am about to leave, Stop communicating with me please

3.加密(privacy):数据怎能让别人偷听(Eavesdrop)

4.MSDU发送(MSDU delivery)

(MSDU是什么?MAC service data unit; SDU是来自(OSI)上一层的协议数据单元PDU,它定义了对下层协议的服务请求;而PDU协议数据单元(Protocol Data Unit)指对等层水平方向传送的数据单元)

分布系统服务(Station Service or DSS)

要提供全部9种服务:

前4种:鉴别、取消鉴别、加密、MSDU发送 后5种:5.关联(Association):它是一个DSS(Distribution system service),STA如果希望将消息传输给其他BSS的STA,首先要与所在BSS的AP实现关联。

6.取消关联(Disassocation):关联的反过程

7.分配(Distribution):将BSS1的STA1的数据(也可以说是消息)经过DS传送到BSS2的STA2,即跨DS的数据传送功能

8.集成(Integration):完成与有线网之间互通

9.再关联(Reassociation):当STA从BSS1移动到BSS2时,要与BSS的AP实现再关联,以支持跨BSS消息传送

按照功能划分:可分为管理、控制和数据3种不同类型帧

所有MAC帧由一下3部分构成:

帧头(MAC header) 可变长帧体(Frame body):与帧类型有关 校验序列(frame check sequence or FCS):CRC-32SSID说白了就是IBSS或ESS的一个32字节的一个标识,一个字节对应一个字符,所有可以用32个以下的字符来表示某个公司或其他组织的无线网络,类似于有线网络的工作组名字,比如我们组就叫Eda(其它字节为0)

鉴别服务分为两种:

开放系统(Open System)和共享密钥(Shared Key)

开放系统:如果dot11AuthenticationType被置位为1,则为“开放系统鉴别”,要建立鉴别,共需要2帧就可完成任务:鉴别请求,鉴别应答

共享密钥:共享密钥鉴别需要4帧。首先requester发出请求帧,然后responder发送质问(challenge)文本,该文本是WEP PRNG生产的128字节随机数,然后requester对收到的质问(challenge)文本进行WEP算法加密,responder将返回的文本解密得到相应质问文本,如果双方(responder和requester)所用密钥相同,则responder将返回的文本解密得到原始质问文本,鉴别成功

WEP加密已经被认为是不安全的算法。所以WiFi有提出了更高安全级别的算法,如WAP等。

MAC层功能:

1.点协调功能(PCF)

2.分布协调功能(DCF)

3.分段(Fragmentation)

4.去分段(defragmentation)

5.MSDU重新排序和丢弃

长度大于aFramentationThreshold的MSDU和

MMPDU(MAC管理协议数据单元)都要分段,

以提高传输成功率分段后的数据长度为某一固

定偶数(不包括最后一段)。

分段后的数据可以进行突发传送。接收端

依靠Sequence和MoreFragments 域对数据进行去分段

分布控制方式(DCF):多个STA争用无线信道,即所谓CSMA/CA方式(不同于CSMA/CD) 点控制方式(PCF): AP作为控制中心,控制所有STA对信道的使用。AP就是所谓Point coordinator, PCF是基于DCF的。主要用于实时业务,在802.11中是可选的。随机避退时间

BackoffTime = Random()×aSlotTime

Random()--返回在[0, CW]之间均匀分布的整数

aSlotTime--物理层特性决定的CW的最小单位或称CW的切片

CW--contention window。在[aCMin,aCMax] 之间取值。第一次发送时值为aCMin,以

后每重传一次倍增,达到aCMax后维持aCMax。成功发送后复位到aCMin。

检测到信道忙,则延迟(defer)

检测到空闲且经过一个IFS,再进行

避退(Backoff)。避退时间过后如果

信道空闲,就开始发送帧

信标帧(Beacons)

家里的电脑上了密码,咋就解开了啊~~~

把你的问题说清楚点嘛,是需要解密还是需要加密?解密:方法1——利用“administrator”(此方法适用于管理员用户名不是“administrator”的情况)

我们知道在安装Windows XP过程中,首先是以“administrator”默认登录,然后会要求创建一个新账户,以进入Windows XP时使用此新建账户登录,而且在Windows XP的登录界面中也只会出现创建的这个用户账号,不会出现“administrator”,但实际上该“administrator”账号还是存在的,并且密码为空。

当我们了解了这一点以后,假如忘记了登录密码的话,在登录界面上,按住Ctrl+Alt键,再按住Del键二次,即可出现经典的登录画面,此时在用户名处键入“administrator”,密码为空进入,然后再修改“zhangbp”的口令即可。

方法2——删除SAM文件(注意,此法只适用于WIN2000)

Windows NT/2000/XP中对用户帐户的安全管理使用了安全帐号管理器(Security Account Manager , SAM)的机制,安全帐号管理器对帐号的管理是通过安全标识进行的,安全标识在帐号创建时就同时创建,一旦帐号被删除,安全标识也同时被删。安全标识是唯一的,即使是相同的用户名,在每次创建时获得的安全标识完全不同。因此,一旦某个帐号被用户名重建帐号,也会被赋予不同的安全标识,不会保留原来的权限。安全帐号管理器的具体表现就是%SystemRoot%system32configsam文件。SAM文件是Windows NT/2000/XP的用户帐户数据库,所有用户的登录名以及口令等相关信息都会保存在这个文件中。 知道了这些,我们的解决办法也产生了:删除SAM文件,启动系统,它会重建一个干净清白的SAM,里面自然没有密码了。 不过,这么简单的方法在XP是不适用的,可能微软以此为BUG,做了限制……所以现在在XP系统下,即使你删除了SAM,还是不能删除密码,反而会使系统启动初始化出错,从而进入循环而不能进系统!! 方法3——从SAM文件中找密码(前提……会使用DOS基本命令就行) 在系统启动前,插入启动盘,进入:C:WINNTSystem3Config 用COPY命令将SAM文件复制到软盘上。拿到另一台机子读取。这里需要的工具是LC4,运行LC4,打开并新建一个任务,然后依次击“IMPORT→Import from SAM file”,打开已待破解的SAM文件,此时LC4会自动分析此文件,并显示出文件中的用户名;之后点击“Session→Begin Audit”,即可开始破解密码。如果密码不是很复杂的话,很短的时间内就会得到结果。 不过,如果密码比较复杂的话,需要时间会很长,这时我们就需要用下面的方法了。

方法4——用其他SAM文件覆盖(前提是你可以得到另外一台电脑的SAM文件和它的密码……个人觉得是最为可行的办法)

1——如上所说,SAM文件保存着登录名以及口令,那么我们只要替换SAM文件就是替换登录名以及口令了。不过,这个替换用的SAM文件的“产地”硬盘分区格式要和你的系统一样(看是FAT32还是NTFS,你自己确认)。最好这个“产地”的系统没有设密码,安全方面设置没动过(实际上很大部分的个人电脑都是这样),当然,比较保险的方式是把XP的[Win NTSystem 32Config]下的所有文件覆盖到[C:Win NTSystem 32Config]目录中(假设你的XP安装在默认分区C, 2——如果得不到别人的帮助(我是说“万一”),你可以在别的分区上在安装一个XP系统,硬盘分区格式要和原来的一样,并且请你注意一定不要和原来的XP安装在同一分区!在开始之前,一定要事先备份引导区MBR,备份MBR的方法有很多,使用工具软件,如杀毒软件KV3000等。装完后用Administrator登陆,现在你对原来的XP就有绝对的写权限了,你可以把原来的SAM考下来,用10PHTCRACK得到原来的密码。也可以把新安装的XP的Win NTSystem 32Config下的所有文件覆盖到C:Win NTSystem 32Config目录中(架设原来的XP安装在这里),然后用KV3000恢复以前悲愤的主引导区MBR,现在你就可以用Administrator身份登陆XP了。 [2号方案我自己都觉得麻烦,还是1号:叫别人帮忙比较好……]

另外,据说C:windows epair 目录下的SAM是原始版本的,可以用它来覆盖 system32下的这个 SAM,这样就可以删除现在的密码,而恢复到刚开始安装系统时的密码了。如果这个密码为空,岂不是……方法5——使用Win 2000安装光盘引导修复系统(前提……很明显吧?就是你要有一张Win 2000安装光盘) 使用Win 2000安装光盘启动电脑,在Wndows2000安装选择界面选择修复Windows 2000(按R键);,然后选择使用故障控制台修复(按C键),系统会扫描现有的Window2000/XP版本。一般只有一个操作系统,所以只列出了一个登录选择(l:C:\Windows)。从键盘上按l,然后回车,这个时候,Window XP并没有要求输人管理员密码,而是直接登录进入了故障恢复控制台模式(如果使用的是Windows XP安装光盘启动的,那是要求输人管理员密码的。这里指的管理员是指系统内建的Administraor账户)熟悉Windows的朋友都知道,故障恢复控制台里面可以进行任何系统级别的操作,例如:复制、移动、删除文件,启动、停止服务,甚至格式化、重新分区等破坏性操作。 测试使用光盘:集成SP3的Windows 2000 Proessional 简体中文版。 测试通过的系统:Windows XP Proessional,打SPI补丁的Windows XP (FAT32和NTFS文件系统都一样) [需要注意的是,由于各种原因,市面上的一些Windows 2000安装光盘不能够显现故障控制台登录选项,所以也无法利用这个漏洞。同时,由于故障控制台模式本身的限制,也无法从网络上利用这个漏洞,换句话说,这个漏洞仅限于单机。] 方法6——利用NET命令(有两个必要前提才行:按装WINDOWS XP的分区必须采用FAT 32文件小系统,用户名中没有汉字。) 我们知道在Windows XP中提供了“net user”命令,该命令可以添加、修改用户账户信息,其语法格式为: net user [UserName [Password *] [options]] [/domain] net user [UserName {Password *} /add [options] [/domain] net user [UserName [/delete] [/domain]] 每个参数的具体含义在Windows XP帮助中已做了详细的说明,在此笔者就不多阐述了。好了,我们现在以恢复本地用户“zhangbq”口令为例,来说明解决忘记登录密码的步骤: 1、重新启动计算机,在启动画面出现后马上按下F8键,选择“带命令行的安全模式”。 2、运行过程结束时,系统列出了系统超级用户“administrator”和本地用户“zhangbq”的选择菜单,鼠标单击“administrator”,进入命令行模式。

3、键入命令:“net user zhangbq 123456 /add”,强制将“zhangbq”用户的口令更改为“123456”。若想在此添加一新用户(如:用户名为abcdef,口令为123456)的话,请键入“net user abcdef 123456 /add”,添加后可用“net localgroup administrators abcdef /add”命令将用户提升为系统管理组“administrators”的用户,并使其具有超级权限。 4、重新启动计算机,选择正常模式下运行,就可以用更改后的口令“123456”登录“zhangbq”用户了。另外,zhangbq 进入 登入後在〔控制台〕→〔使用者帐户〕→选忘记密码的用户,然後选〔移除密码〕後〔等出〕 在登入画面中选原来的用户便可不需密码情况下等入 (因已移除了) 删除刚才新增的用户,在〔控制台〕→〔使用者帐户〕→选〔alanhkg888〕,然後选〔移除帐户〕便可

& b9 p1 T$ j6 F* r8 @" S y# s+ G$ E, J1 w3 C$ c

[但是有人提出:在实验后得知——在安全模式命令符下新建的用户不能进入正常模式(此结论暂不确认)]

方法7——用破解密码软件(前提是你要有标准的系统安装光盘——不是那种“集成”多个系统的D版盘) 1——使用PASSWARE KIT 5.0中的Windows KEY 5.0,用于恢复系统管理员的密码,运行后生成3个文件:TXTSETUP.OEM、WINKEY.SYS和WINKEY.INF,3个文件共50KB。把这3个文件放在任何软盘中,然后使用XP安装光盘启动电脑,启动过程中按F6键让系统采用第三方驱动程序。此时,正是我们切入的最好时机,放入该软盘就会自动跳到Windows KEY的界面。他会强行把ADMINISTRATOR的密码换成12345,如此一来何愁大事不成?嗬嗬!当你重新启动以后,你会被要求再次修改你的密码。 2——使用OFFICE NT PASSWORD & REGISTRY EDITOR.用该软件可以制作LINUX启动盘,这个启动盘可以访问NTFS文件系统,因此可以很好地支持Windows 2000/XP。使用该软盘中的一个运行在LINUX下的工具NTPASSWD就可以解决问题,并且可以读取注册表并重写账号。使用方法很简单,只需根据其启动后的提示一步一步做就可以了。在此,建议你使用快速模式,这样会列出用户供你选择修改那个用户密码。默认选择ADMIN组用户,自动找到把ADMINISTRATOR的名字换掉的用户,十分方便。 3——ERD.Commander2003为Windows的管理员和最终用户,面对随时可能崩溃的系统,可能每人都会有自己的一套工具,用来挽救数据和修复系统。ERD Commander这可以算是Winternals Administrators Pak工具中最强大的组件了,其中一个引人注目的功能就是修改密码,Windows NT/2000/XP/2003 系统中任何一个用户的密码都可以在不知道原先密码的情况下被ERD修改掉。

方法8——修改 屏幕保护程序(前提是你有设置屏保) 使用NTFSDOS这个可以从DOS下写NTFS分区的工具。用该软件制作一个DOS启动盘,然后到C:Win NTSystem 32下将屏幕保护程序Logon.Scr改名,接着拷贝Command.com到C:Win NTSystem 32下(WIN2000下可以用CMD.EXE),并将该文件改名为Logon.Scr。这样启动机器15分钟以后,本该出现的屏幕保护现在变成了命令行模式,而且是具有ADMINISTRATOR权限的,通过他就可以修改密码或者添加新的管理员账号了。改完以后不要忘了把屏幕保护程序的名字改回去。 方法9——使用启动脚本(前提……会使用DOS基本命令就行) Windows XP启动脚本(startup scripts)是计算机在登录屏幕出现之前运行的批处理文件,它的功能类似于Windows 9×和DOS中的自动执行批处理文件autoexec.bat。利用这个特性,可以编写一个批处理文件重新设置用户密码,并将它加入启动脚本中,这样就达到了目的。以下是具体步骤(假设系统目录为C:Windows)。 1.使用Windows98启动盘启动电脑。在DOS下新建一个文件叫a.bat,内容只需要一条“net user”命令即可:“Net user rwd 12345678”。这条命令的意思是将用户rwd的密码设置为“12345678”(有关Net命令的用法,可参考Windows帮助)。然后将文件a.bat保存到“C:windowssystem32GroupPolicyMachineScriptsStartup”下。 2.编写一个启动/关机脚本配置文件scripts.ini,这个文件名是固定的,不能改变。内容如下: [Startup] 0CmdLine=a.bat 0Parameters= 3.将文件scripts.ini保存到“C:winntsystem32GroupPolicyMachineScripts”下。scripts.ini保存着计算机启动/关机脚本的设置数据,文件内容通常包含两个数据段:[Startup]和[Shutdown]。[Startup]数据段下是启动脚本配置,[Shutdown]数据段下是关机脚本配置。每个脚本条目被分成脚本名和脚本参数两部分存储,脚本名保存在XCmdLine关键字下,参数保存在XParameters关键字下,这里的X表示从0开始的脚本序号,以区别多个脚本条目和标志各脚本条目的运行顺序。 4.取出Windows 98启动盘,重新启动电脑,等待启动脚本运行。启动脚本运行结束后用户rwd的密码就被恢复为“12345678”。 5.登录成功后删除上述步骤建立的两个文件。 [实际上你可以借用另一台电脑用“记事本”编写a.bat和scripts.ini,再用软盘通过DOS复制到自己的电脑上]

说明: 以上脚本使用的是FAT32文件系统,如果使用NTFS文件系统,可以将这块硬盘以从盘模式挂接到其它能识别NTFS文件系统(如Windows 2000或Windows XP)的计算机上进行上述操作。本方法可以恢复管理员(Administrator)的密码。对Windows2000系统中本地计算机用户和域用户的密码恢复同样有效。 加密:方法2:你可以用记事本打开C:\AUTOEXEC.BAT输入以下内容然后保存

@echo off

choice /c:#/n/s

这时只有在启动时输入了#号才能进入windows了(不过该方法有一个缺点,就是只能是一个字母),不过你可以反#字改成一个特殊的空格(按住ALT的同时按小键盘的255就可以了)

方法3:你可以在C盘下建一个内容为空的批处理文件WIN.BAT(打开记事本另存为文件名里输入win.bat,保存类型要选择“所有文件”)。这样下次启动时会自动进入DOS状态,只有输入了WIN才能进入WINDOWS。不过这个方法对有点电脑知识的人来说都会明白。(你可以在DOS状态下把C:\WINDOWS下的WIN.COM改名,如abc.com这样下次进入时只有输入了abc才能进入windows.

还有就是修改注册表,具体设置我也想不起来了,你可以参考相关注册表的书籍。当然你还可以利用软件。

中国各大杀毒软件的优缺点

瑞星:1.木马入侵拦截--网站拦截:说实在的,要说防挂马这方面,瑞星真的是下足了功夫~尤其是度加密网页的解密程度自动化确实令人惊讶,对于漏洞类的网页挂马尤其有效~在这方面可以说世界领先了~

2.木马入侵拦截--U盘拦截:基本杀软都有的东西~没什么特色,无非是增加站位文件,而搞笑的是正是这些删不掉又隐藏的英文站位文件让小菜鸟看到后穷紧张~

3.木马行为防御:从2008开始抄袭卡巴的东西~2008的主动防御是纯粹的调用函数就报警~很容易被绕过~再加上拦截不彻底~等病毒项进入注册表后再清理,根本没什么实质作用(如果有哪个傻瓜作者会主动让主防拦截自己的木马除外~)2009说是进行了改动,实质也只是故了些钩子增加了些函数而已~SSTD还是没封-_-与有底层驱动检测和防护的卡巴来讲还是差了一大截。2010也没多大改进。

4.网络攻击拦截:对菜鸟来说,瑞星防火墙是最好的选择~(最起码不至于让他连不上网络,不会废到用天网或者windows自带防火墙的地步~PS:天网貌似倒闭了)

5.恶意网址拦截:由于其恶意网址库对关键字的定义~所以很神经质,登陆一些脚本,,黑客网站都一样会报,对于菜鸟来说也许不错。

6.出站攻击防御:鸡肋功能,扫荡波就是个很好的例子~没见这个防御有什么动作~所以说,这个功能只对魔波以下的版本才有作用。

总评:用来防挂马还不错~

金山毒霸:

1.MSN聊天加密功能:倒~确实是"新颖"的功能~对于上班一族的MSN常用户终于可以免受性感鸡等MSN病毒的困扰了~不过对于杀软的"保险箱"技术,这也不算什麽

2.智能主动漏洞修复:倒~金山这个功能未免太多了点~毒霸带一个,独立一个,清理专家再加一个~一共三个漏洞扫描,真是太多余了,不用我说大家也明白又是个没有优势的技术,但修补漏洞的速度是很快。

3.安全程序识别:金山2008开始推广的新技术,那时瑞星等紧跟卡巴的主动防御风,唯独金山推出了这个安全技术识别,也就是现在的互联网安全认证,很实用,也很可靠~在国内实属首创~也吸引了很多FANS,虽然这项技术日益成熟~但也不可能像广告里说的那样能提升日处理病毒率100倍。 4.超强自我保护:。无语,完全字面~看不出超强在哪里~难道不能被windows任务管理器,或者Process Explorer这类软件干掉,就算超强了再加上映像劫持(金山一直没有拦截这方面的东西,相反的恶意行为拦截这个功能,基本上就是个摆设,有谁见过这个功能,有起作用的话,一定要告诉我)所以一点抵抗力都没有,自称超强防护就有点恶心了。

5.金牌客服在线:这个都能拿来做技术亮点?。确实金山的客服很方便,能在毒霸本身界面上就能找到,而且在线交流,相比之下还是不错的。

江民:

1.启发式扫描:的确是国产的第一个启发扫描利用,不过比起NOD32的高启发,实在是小巫见大巫,也没让本来扫描方面就平庸的江民有更好的表现。

2.内核级自防御引擎:江民确实是"内核"级了~相比瑞星这样的"半内核"级对抗上能力确实更强,无愧有"小卡巴"之称,不过江民的确有点实心有余而力不足,虽然提供了内核级的保护,却没有做到像卡巴那样好的兼容,导致卡、蓝屏更甚过其榜样卡巴,只能说是自找麻烦。

3.虚拟机脱壳:鸡肋功能,早就证明过这类技术根本无法"完全可能"虚拟机脱壳再杀确实是解决识别免杀壳的好方法,不过虚拟机需要消耗大量的系统资源,脱壳时会觉得很卡,同时,不是人为操作,自动脱壳的识壳的能力本身就漏洞百出,这就是为什么超不过卡巴的查壳的原因。

4.沙盒"(Sandbox)技术:像虚拟脱壳机一样,没完全可能的技术,只能用一半而已,该技术就是将可疑文件,放入沙盒运行后,分析是否是病毒,让病毒在虚拟的系统(沙盒)中运行一次,既不会造成破坏,也会大大简单查杀未知病毒的难度,以及降低误杀率,很好的方法,问题和上面一样,就是系统资源上根本不允许,明明查毒时狂占用CPU利用还来个沙盒分析,你以为是8核哪?!效率也是个问题,把所有可疑文件和病毒都放进沙盒运行一遍再分析,得等多少时间?

5.反病毒Rootkit/HOOK:如同字面意思,用来检测利用Rootkit技术隐藏的病毒文件,或者恢复HOOK钩子破坏杀软文件,防止被安全软件所查杀,Rootkit还好说,卡巴早有的东西,给"垃圾巡警"带来N多误报的东西,至于HOOK钩子,所谓的防御就是接管病毒常用的HOOK钩子,这样的缺点显而易见,很容易被某些清理软件作为危险项清理掉从而失去保护能力。(类似卡巴2009的悲哀)况且,现在病毒利用的HOOK钩子花样百出,哪只限于原来的几样,只怕是亡羊补牢,为时已晚呢。~

费尔托斯特:技术亮点分析:

1.动态防御系统(FDDS):简单点来说就是有点像间谍或者狗仔队?(说的难听了点。)。无时无刻的跟踪每个程序,不像其他杀软监控,检测完毒就放着不管,也不像其他主防等有危险动作再弹窗口,真正的无时无刻跟踪,不放过任何一个细节,由于采用的是动态跟踪以至于报警非常频繁(尤其是注册表),现版本中发现可疑程序的同时还会自动通过互联认证(云安全)确认程序安全,不过对菜鸟而言过于繁琐,对高手而言又显得无聊和啰嗦,需要更加自动化、人性化一点。

2.SmartScan快速扫描:其实不应作为亮点来说的,连名字都不改直接抄袭诺顿的东西,不过确也实用~速度快,侦测率也不低。

3.木马强力清除助手:首先开创"暴力删除、抑制再生"的先河,强有力的辅助删除无法解决的木马文件,同时其抑制再生可防止病毒文件再次生成,当时可以说威震一时,连著名的Unlocker也甘拜下风,实属典范。

4.低资源占用:虽然现在很多杀软都说是"低资源占用"但很难做到,以前的榜样NOD也开始"学坏"了,ESS安全套装更是赶超卡巴,不过费尔做的确实可以说是"亮点"同样也是监控和查杀,在不影响侦测率的情况下,资源占用控制的非常好,比起同类是略胜一筹。

微点:

1.主动防御:本身就是作为"卖点"来做的,独撑门户的技术,其实就是,动态监视所运行程序调用各种应用程序编程接口(API函数)的动作,如果说木马病毒、蠕虫盗号,想要运行但不调用系统API函数是不可能的,所以自然逃不过侦测~(当然,调用的方式千差万别,躲避侦测的方式也是花样百出,不可能100%的完全侦测,所有杀软都一样,不存在100%的检测率),再根据行为库进行判断,比起特征码查杀的过时性,以及主防弹出让莫名的窗口由用户自己判断这个动作是否具有威胁,要好的多,更加傻瓜化,不升级也能防御某些新病毒的秘诀就在于此。

2.智能病毒分析技术:不同于云安全的"集中收集"-"自动上报分析"-升级客户端的方法,形象的说就像人体的免疫系统一样,遭遇病毒入侵后会产生抗体消灭,而消灭病毒后,人体就会自动记下这种抗体,以便以后再遇到这种病毒时能轻松应对,这个技术就是采用这个原理,在病毒运行后自行产生"特征码",在不知不觉中,毒库就自动"本地升级"了,所以实在说不出,x到底有多少数量的"病毒库"

3.强大的病毒清除能力:用x不同与其他杀软会出现"重启后再清除"或者被"隔离"、"禁止访问"x几乎全是清除和删除,原因就在于,x用的是内核级对抗(和冰刃的文件删除是一个原理),不采用windows本身的删除机制(windows的删除机制是,如果文件被占用,则无法删除),更底层的删除方式就可以完全无视这种机制,轻而易举删除病毒文件。

4.溢出攻击防护能力:测试了下,虽然x没有说明,但根据结果来看,这个溢出防护不是现在网页挂马流行的0day或者Flash溢出漏洞,而是针对系统本身的远程溢出攻击,如果再早个几年的话,这个技术确实非常实用~几乎可以代替当时windows所有的安全补丁,不过现在就老套多了,基本上很少有蠕虫病毒和黑客会对本地计算机采用"远程溢出攻击"了~(注入网站、入侵数据库的除外)现在可是木马横行的时代。

5.病毒衍生物/攻击源侦测:因为是动态监视API函数(用过OD的都清楚)所以步骤都会了如指掌,这也正是动态分析技术的优势所在,马上就可以分析出病毒都产生了哪些衍生物和危险文件,从而清理的更彻底。不过呢,对于系统没有危害的衍生物。(例如展位文件等)就有可能不被清除而残留下~如果中毒多了,也是件很郁闷的事。

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。